Nunca he sido fanático de los sistemas de entrada sin llave en los automóviles, especialmente porque parecen ser muy vulnerables al “bypass”, como muestra el Tesla recientemente pirateado. La noticia de que los investigadores de COSIC, un grupo de investigación de seguridad imec de la Universidad de Lovaina en Bélgica, han pirateado con éxito el sistema de entrada sin llave de un Tesla Model X, nos hace preguntarnos aún más por qué la seguridad no se puede diseñar correctamente en primer lugar. .

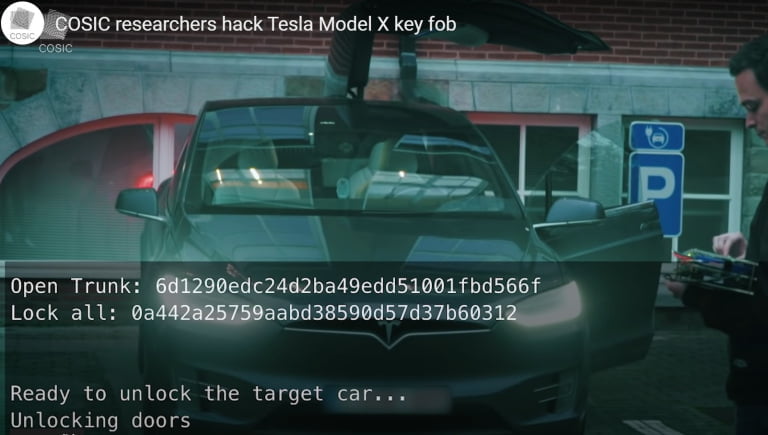

El equipo de COSIC (Seguridad Informática y Criptografía Industrial) dijo que encontró una falla de seguridad grave en el sistema de entrada sin llave del Tesla Model S, y cómo se sortearon las medidas de seguridad implementadas en el reciente Tesla Model X. Explicó en detalle cómo Demostraron que un Tesla Model X a batería con un precio de más de $ 100,000 podría ser robado en minutos. Como resultado del ataque, Tesla lanzó una actualización de software inalámbrica para mitigar estos problemas.

El llavero Tesla Model X permite a los propietarios desbloquear automáticamente su vehículo acercándose al vehículo o presionando un botón. El uso de Bluetooth Low Energy (BLE) es cada vez más común en los llaveros para facilitar la integración con soluciones de teléfono como llave que permiten que las aplicaciones de teléfonos inteligentes desbloqueen el automóvil. El llavero de Tesla Model X no es una excepción y utiliza BLE para comunicarse con el vehículo.

Un doctorado El estudiante del grupo de estudio COSIC Lenert Wouters describió el escenario de la siguiente manera: [ECU], se obtuvo de un Tesla Model X rescatado y pude hacer que se anunciara como un dispositivo BLE que podía conectarse de forma inalámbrica (hasta 5 metros de distancia) al llavero. la interfaz BLE permite la actualización remota del software que se ejecuta en el chip BLE. Este mecanismo de actualización no estaba debidamente protegido, por lo que pude comprometer de forma inalámbrica el llavero y tomar el control total del campo de arroz.

“La capacidad de desbloquear el automóvil nos permite conectarnos a la interfaz de diagnóstico que suelen utilizar nuestros técnicos de servicio”, agregó. “Existe una vulnerabilidad en la implementación del protocolo de emparejamiento que permite emparejar un llavero modificado con un vehículo para proporcionar acceso permanente y la capacidad de conducir el vehículo”.

Dos debilidades expuestas usando computadoras Raspberry Pi

El investigador de COSIC, el Dr. Benedikt Gierlichs, dijo: “Luego, puede enviar su propio software al llavero y tomar el control total. Este proceso lleva 1,5 minutos, pero se puede realizar fácilmente en un rango de 30 metros o más. Después de comprometer el llavero, puede obtener un Comando válido que puede desbloquear el vehículo de destino. Cuando se acerque al vehículo y lo desbloquee, puede acceder al conector de diagnóstico dentro del vehículo. Al conectarse al conector de diagnóstico, puede colocar el llavero remoto modificado en el vehículo. Con su recién emparejado control remoto, puede encender y apagar su automóvil. Al explotar estas dos debilidades del sistema de entrada sin llave del Tesla Model X, puede robar su automóvil en minutos. Yo puedo”.

Según el equipo de investigación de COSIC, “Cuando se acerca al vehículo y lo desbloquea, puede acceder al conector de diagnóstico dentro del vehículo. Al conectarse al conector de diagnóstico, puede emparejar el llavero modificado con el vehículo”. (Fuente: COSIC) )

Se logró un ataque de prueba de concepto utilizando un dispositivo casero construido con equipos económicos. Una computadora Raspberry Pi ($ 35) con un protector CAN ($ 30), un llavero modificado y una ECU de un vehículo de salvamento ($ 100 en eBay). , batería LiPo ($30).

Los investigadores belgas notificaron por primera vez a Tesla sobre los problemas identificados el 17 de agosto de 2020. Tesla confirmó la vulnerabilidad, otorgó una recompensa por errores por su descubrimiento y comenzó a trabajar en una actualización de seguridad. Como parte de la actualización de software inalámbrica 2020.48 que se está implementando actualmente, se enviará una actualización de firmware a sus llaveros.

El grupo de investigación COSIC forma parte del Departamento de Ingeniería Eléctrica de la Universidad de Lovaina y se centra en la protección de la información digital. El grupo desarrolla soluciones avanzadas de ciberseguridad para proteger los datos en la nube e Internet de las Cosas y proteger la privacidad de los usuarios.

Su trabajo crea nuevos algoritmos y protocolos criptográficos y desarrolla implementaciones eficientes y seguras en software y hardware. Los investigadores de COSIC también están creando componentes básicos de hardware seguro, como verdaderos generadores de números aleatorios (TRNG) y funciones físicamente irreproducibles (PUF) que identifican el hardware de forma única. COSIC tiene un laboratorio de evaluación para evaluar la seguridad de los dispositivos integrados, por ejemplo, utilizando ataques de canal lateral y ataques de fallas.

El personal de COSIC creó el estándar global AES para el cifrado. Se agregaron instrucciones AES especiales a todos los chips de procesador x86 de Intel y AMD, y a muchos chips Arm. Esto significa que AES protege miles de millones de computadoras portátiles, teléfonos móviles y dispositivos electrónicos. Como esfuerzo futuro, COSIC está creando nuevos esquemas criptográficos que resistirán futuros ataques a las computadoras cuánticas, así como esquemas eficientes para computar datos cifrados. Los investigadores del equipo también están desarrollando soluciones para computación multipartita (MPC). Esto permite que las partes que desconfían mutuamente calculen sin compartir información sobre el conjunto de datos.

El equipo de investigación de COSIC aplica ese conocimiento para crear mecanismos de seguridad para sistemas integrados, construyendo arquitecturas que brindan ‘seguridad por diseño’ y ‘privacidad por diseño’. Esta investigación conduce a técnicas amigables con la privacidad para la autenticación de usuarios, incluida la biometría. Las aplicaciones que se están investigando incluyen tarificación vial, dispositivos médicos implantables, automóviles inteligentes, redes inteligentes y ciudades inteligentes. En el área de privacidad, el equipo ha desarrollado soluciones para la detección de comunicaciones anónimas y seguimiento de usuarios encubiertos.

este artículo Publicado por primera vez en nuestro sitio hermano Embedded.