Frente a las vulnerabilidades de seguridad en las aplicaciones de salud y seguridad, los líderes gubernamentales y de la industria han centrado su atención en las vulnerabilidades de seguridad en el diseño y la protección de los dispositivos electrónicos. Este artículo demuestra cómo se pueden usar los circuitos integrados de seguridad de hardware para reducir significativamente el riesgo de acceso no autorizado a dispositivos críticos, periféricos y sistemas informáticos a bajo costo y con un impacto mínimo en el diseño.

prólogo

Se sabe que los dispositivos y dispositivos electrónicos son susceptibles a las ciberamenazas. Estos pueden incluir teléfonos inteligentes, computadoras portátiles y portátiles. Sin embargo, los peligros de los piratas informáticos y sus actividades delictivas representan una amenaza no solo para estos dispositivos de comunicación, sino también para los dispositivos médicos. Los ataques recientes se consideran amenazas de alto nivel, ya que abordan problemas de salud y vida.

La vulnerabilidad a los ataques a los sistemas críticos ha despertado la conciencia sobre la necesidad de mejorar las medidas de seguridad. Si bien la industria ha dependido en gran medida de los métodos de ciberseguridad basados en software, los métodos basados en hardware tienen la capacidad única de brindar una protección sólida y brindar una base de confianza que vale la pena el costo incremental. permitió a los diseñadores mejorar sus diseños, permitiendo dispositivos integrados, periféricos El riesgo de acceso no autorizado a equipos y sistemas se puede reducir considerablemente.

Vea el siguiente ejemplo.

Los pacientes cardíacos pueden descansar cómodamente en sus propios hogares, ya que los marcapasos inalámbricos de última generación brindan un flujo constante de pulsos para sincronizar las contracciones del músculo cardíaco. Sin que él lo supiera, un equipo de piratas informáticos oportunistas tropezó con la dirección IP de su sistema de marcapasos y desató varias herramientas de intrusión en él. El marcapasos sigue enviando una señal predeterminada protegida por una capa de seguridad que anula cada ataque hasta que el hacker se da por vencido y continúa buscando objetivos más fáciles. No notará el intento.

Este escenario es imaginario, pero bien dentro del ámbito de la posibilidad. De hecho, las advertencias recientes de la FDA sobre las vulnerabilidades de los dispositivos médicos resaltan la necesidad de contar con sistemas confiables que puedan proporcionar una base segura para los dispositivos médicos conectados. Se han informado vulnerabilidades similares en los vehículos controlados electrónicamente de hoy en día e incluso en los sistemas de transporte inalámbricos, lo que revela cómo los sistemas críticos para la salud y la seguridad son vulnerables a los malos actores. Paradójicamente, el costo de incluir un nivel razonable de confianza y seguridad en el diseño es insignificante dado el impacto potencialmente grande en la salud y la seguridad asociado con un ciberataque exitoso.

De hecho, los dispositivos que tocan todos los aspectos de la salud y la seguridad deben implementar métodos de autenticación que sean mucho más fuertes que las identificaciones y contraseñas tradicionales familiares para los usuarios de computadoras y los atacantes de computadoras.

autenticación efectiva

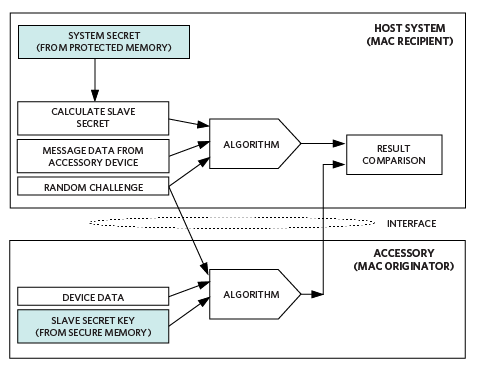

Un método de autenticación más eficiente requiere que el sistema host genere un desafío aleatorio. Por ejemplo, en lugar del típico desafío “¿Cuál es tu contraseña?”, el desafío podría ser una serie de cadenas que parezcan aleatorias. La entidad solicitante luego emite una respuesta codificada que contiene un código de autenticación de mensajes (MAC). El MAC se calcula utilizando un algoritmo que comprende no solo los datos y secretos internos de la entidad solicitante, sino también un desafío aleatorio específico recibido del host. Luego, el host compara la respuesta MAC recibida con la respuesta esperada para confirmar que está procesando una entidad reconocida (Figura 1).

Este enfoque de autenticación de desafío/respuesta más sólido permite que un marcapasos inalámbrico, por ejemplo, verifique que ha recibido un MAC válido y que se está comunicando con un host autorizado antes de cambiar su frecuencia de pulso. En un automóvil, camión o equipo pesado, la unidad de control electrónico del vehículo puede responder a emergencias obvias utilizando flujos de datos de dispositivos integrados confiables y periféricos que brindan un MAC válido.

Los circuitos integrados dedicados que implementan métodos de seguridad ofrecen muchas ventajas sobre la seguridad basada en software. Un chip criptográfico especial descarga la carga de procesamiento asociada con los algoritmos criptográficos computacionalmente intensivos de la MCU host. Además, estos circuitos integrados de seguridad reducen los puntos de entrada para los atacantes y almacenan datos de forma segura, como claves que representan secretos compartidos y parámetros criptográficos. Al proteger datos criptográficos confidenciales y algoritmos detrás de capas de protección, estos dispositivos pueden combatir todas las amenazas que son más difíciles de administrar con seguridad basada en software.

IC seguro

DeepCover® Secure Authenticator de Maxim Integrated aprovecha un mecanismo de seguridad física único. Estos dispositivos de autenticación protegen los datos confidenciales bajo múltiples capas de seguridad física avanzada. Los atacantes se enfrentan a dispositivos que utilizan seguridad de defensa en profundidad. Esto empuja el umbral de costo y oportunidad de un ataque exitoso más allá del valor percibido de una intrusión.

Igualmente importante, estos circuitos integrados de seguridad de hardware simplifican la integración. La simplicidad del diseño de interfaz 1-Wire® utilizado en estos dispositivos de bajo costo facilita su uso en una amplia variedad de aplicaciones. En una aplicación típica, los ingenieros pueden simplemente agregar resistencias pull-up para conectar los puertos de E/S de repuesto de la MCU a los dispositivos de autenticación DeepCover como el DS28E15 (Figura 2).

Como resultado, los diseñadores pueden implementar fácilmente diseños de sistemas seguros que admitan múltiples periféricos, cada uno autenticado por un IC de autenticación DeepCover dedicado. Aquí, el DS2465 DeepCover IC actúa como maestro de 1 cable, manejando la conducción de línea y la conversión de protocolo entre el maestro I2C y el IC autenticador esclavo de 1 cable conectado.

Dentro de las aplicaciones, los miembros individuales de la familia de certificación DeepCover son compatibles con la criptografía FIPS 180-3 Secure Hash Algorithm SHA-256 y FIPS 186 pública key-based Elliptic Curve Digital Signature Algorithm (ECDSA). Para las aplicaciones SHA-256, DS28E15, DS28E22 y DS28E25 combinan el motor SHA-256 y las funciones de seguridad con EEPROM de usuario de 512 bits, 2 Kb y 4 Kb, respectivamente. Para diseños ECDSA, el DS28E35 ofrece una EEPROM de 1Kb junto con un motor ECDSA y funciones de seguridad relacionadas.

Entre las funciones de seguridad admitidas por todos los miembros de la serie certificada DeepCover, cada dispositivo tiene una matriz EEPROM programable por el usuario que se puede usar para datos de aplicaciones y protección contra lectura asociada con los algoritmos criptográficos compatibles del dispositivo Combina un área de memoria protegida para almacenar ambos secretos y parámetros de datos. Además, cada dispositivo contiene un número de identificación de ROM de 64 bits único garantizado, que sirve como entrada para las operaciones criptográficas y proporciona a las aplicaciones un número de serie universalmente único.