Desde dispositivos de consumo como teléfonos inteligentes, tabletas y decodificadores hasta elementos de infraestructura como estaciones base para redes celulares inalámbricas y sistemas de control de supervisión y adquisición de datos (SCADA), la seguridad no solo previene el robo, sino también fallas catastróficas en algunos casos. En un mundo cada vez más conectado, incluso los automóviles pronto estarán conectados entre sí y con la infraestructura de comunicaciones, lo que traerá a primer plano nuevas preocupaciones de seguridad que no existían hace solo unos años.

Entre en la zona: creación de sistemas seguros con la tecnología ARM TrustZone

descripción general

Desde dispositivos de consumo como teléfonos inteligentes, tabletas y decodificadores hasta elementos de infraestructura como estaciones base para redes celulares inalámbricas y sistemas de control de supervisión y adquisición de datos (SCADA), la seguridad no solo previene el robo, sino también fallas catastróficas en algunos casos. En un mundo cada vez más conectado, incluso los automóviles pronto estarán conectados entre sí y con la infraestructura de comunicaciones, lo que traerá a primer plano nuevas preocupaciones de seguridad que no existían hace solo unos años. Con las apuestas más altas que nunca, los piratas informáticos y los programadores deshonestos tienen todos los motivos para ir a profundidades minuciosas para infligir el máximo impacto y daño.Los sistemas integrados son el foco de los vectores de ataque de próxima generación. Como resultado, la defensa contra estos crecientes ataques requiere soluciones de seguridad flexibles, rentables y programables.

prólogo

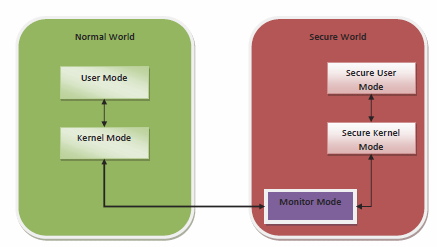

Tanto las aplicaciones como el entorno en el que se ejecuta un sistema determinan uno o más de sus principales objetivos de seguridad. Por ejemplo, las medidas de seguridad como la autenticación, el cifrado y la denegación son importantes para los sistemas que procesan transacciones comerciales, pero la protección física es primordial para los sistemas de seguridad que protegen las plantas de energía nuclear. Muchos principios de seguridad se han cubierto extensamente en la literatura y están más allá del alcance de este documento técnico. El enfoque principal de este documento técnico es llamar la atención sobre los aspectos cada vez más importantes de la seguridad para este tipo de sistemas integrados, que han sido impulsados en gran medida por la interconectividad y la apertura. El documento técnico también cubre la tecnología ARM TrustZone, un enfoque de seguridad de todo el sistema para plataformas informáticas de alto rendimiento, y explica cómo se puede usar esta tecnología para construir sistemas seguros. TrustZone es compatible con la arquitectura KeyStone de TI. Este documento técnico describe varias características arquitectónicas de KeyStone que son importantes para habilitar el marco TrustZone. Además del hardware, el software juega un papel igualmente importante en el soporte de los elementos funcionales de TruztZone. Este documento aborda brevemente estas características de TrustZone proporcionadas por TI, así como otras que los desarrolladores pueden implementar.

fuerza motriz

Dentro del ámbito de los dispositivos integrados, varios factores han planteado preocupaciones de seguridad y han hecho que la confiabilidad del dispositivo sea un factor de diseño clave.

- Popularización del software de código abierto. El uso de software de código abierto en el desarrollo de sistemas integrados está creciendo rápidamente a medida que el sistema operativo (SO) Linux™ estimula la adopción de código abierto en varios segmentos de la industria. Además del sistema operativo, el software de código abierto está disponible en casi todas las áreas de aplicación, como bases de datos, bibliotecas de visión, pilas de comunicación, etc. El bajo costo, las ventajas de tiempo de comercialización y un amplio conjunto de funciones son algunos de los impulsores clave para la adopción de la industria del desarrollo de código abierto. A pesar de todas sus ventajas, el software de código abierto es inherentemente más vulnerable que los sistemas propietarios cerrados. Porque el software de código abierto está ampliamente disponible para cualquier persona, incluidos los piratas informáticos que intentan encontrar nuevas formas de explotar las debilidades del software.

- Interconectividad de dispositivos. Los dispositivos integrados están cada vez más conectados a Internet y entre sí, formando una valiosa red de información. Sin embargo, este valor añadido tiene un precio. Los dispositivos aislados y desconectados son muy seguros, pero la mayoría de los dispositivos conectados a la red requerirán características adicionales para protegerlos de ataques externos.

- Popularización de los dispositivos embebidos. Los componentes integrados, como los microprocesadores y los microcontroladores, continúan encontrando un número creciente de nuevas aplicaciones que marcan el comienzo de la era de Internet de las cosas (IOT). Electrodomésticos como lavadoras y refrigeradores también están equipados con procesadores inteligentes para proporcionar diagnósticos avanzados y otras características útiles. Esta tendencia plantea problemas de seguridad, especialmente para los dispositivos que se utilizan en aplicaciones que se ocupan de cuestiones confidenciales de privacidad y datos personales.