En la era del robo de identidad y las identidades falsas, lograr una verificación de identidad positiva es primordial. Esto se aplica no solo a las personas, sino también a los productos electrónicos. Los fabricantes de casi todos los tipos de equipos necesitan proteger sus productos de los componentes falsificados que las empresas de posventa intentan introducir en sus cadenas de suministro de OEM. La autenticación segura ofrece una poderosa solución electrónica para combatir esta amenaza y una característica útil adicional del producto final.

Proteja su inversión en I+D con autenticación segura

Resumen: en la era del robo de identidad y las identidades falsas, lograr una verificación de identidad positiva es primordial. Esto se aplica no solo a las personas, sino también a los productos electrónicos. Los fabricantes de casi todos los tipos de equipos necesitan proteger sus productos de los componentes falsificados que las empresas de posventa intentan introducir en sus cadenas de suministro de OEM. La autenticación segura ofrece una poderosa solución electrónica para combatir esta amenaza y una característica útil adicional del producto final.

Esta nota de aplicación describe el concepto de autenticación y, específicamente, cómo se puede utilizar para resolver los requisitos de la aplicación, como la protección de la propiedad intelectual, la gestión de licencias de HW/SW integradas, las funciones blandas seguras y la configuración de estado, y el almacenamiento de datos a prueba de manipulaciones. la forma de un autenticador seguro.

¿Qué es la autenticación?

La autenticación es el proceso destinado a establecer una prueba de identidad entre dos o más entidades. Con la autenticación unidireccional, solo una parte está involucrada para probar su identidad a otra parte. En la autenticación bidireccional, ambas partes prueban la identidad del otro. Las contraseñas son el método de autenticación más utilizado. El principal problema con las contraseñas es que quedan expuestas cuando se usan, lo que las hace vulnerables a los espías.

Después de revisar el uso histórico de los cifrados, en 1883 el lingüista flamenco Auguste Kerkovus publicó sus hallazgos en un artículo histórico sobre cifrados militares. Kerckhoffs argumentó que la seguridad no debería depender de la oscuridad, sino de la fortaleza clave.

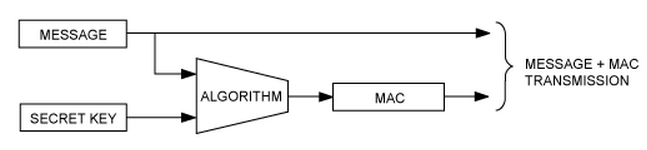

Los métodos de autenticación basados en claves simétricas comprobados funcionan como se muestra en la Figura 1. Se toman como entrada una clave privada y los datos a autenticar (el “mensaje”) y se calcula un código de autenticación de mensaje o MAC. Luego, el MAC se adjunta al mensaje y se envía según lo solicitado. El destinatario del mensaje realiza el mismo cálculo y compara la versión MAC con la recibida en el mensaje. Si ambos MAC coinciden, el mensaje es genuino. Sin embargo, una debilidad de este modelo básico es que los mensajes estáticos interceptados y los MAC pueden ser reproducidos tarde o temprano por remitentes no autenticados, malinterpretados como autenticados.

Para probar la autenticidad de un originador de MAC (como un accesorio del sistema), el destinatario (es decir, el sistema host al que está conectado el accesorio) genera un número aleatorio y lo envía como desafío al originador. El originador de MAC debe entonces calcular un nuevo MAC basado en el secreto, el mensaje y el desafío y enviarlo de vuelta al destinatario. Si se demuestra que la persona que llama puede generar un MAC válido para cualquier desafío, entonces es seguro que la persona que llama conoce el secreto y, por lo tanto, puede considerarse auténtico. La Figura 2 muestra este flujo de autenticación de desafío y respuesta y los elementos de datos asociados.