Un objetivo clave de la seguridad en las aplicaciones de IoT basadas en la nube es evitar que usuarios no autorizados accedan a datos confidenciales y privados transmitidos desde dispositivos. Las aplicaciones también deben evitar que se envíen comandos no autorizados al dispositivo. Este artículo, el tercero de una serie de tres partes, explora diferentes enfoques para proteger las aplicaciones web y móviles que procesan datos de dispositivos IoT. parte 1 y parte 2 Hemos esbozado un enfoque detallado para proteger sus dispositivos y proteger las comunicaciones entre sus dispositivos y redes.

Contenido proporcionado por AspenCore e IBM

La seguridad de IoT es un gran desafío para los desarrolladores de hoy. La gran cantidad de datos confidenciales recopilados e intercambiados a lo largo de las redes de dispositivos inteligentes en la nube los convierte en objetivos atractivos para los ciberdelincuentes. Los desarrolladores deben tomar este problema en serio y crear características de seguridad más confiables en todas las soluciones de IoT.

Un objetivo clave de la seguridad en las aplicaciones de IoT basadas en la nube es evitar que usuarios no autorizados accedan a datos confidenciales y privados transmitidos desde dispositivos. Las aplicaciones también deben evitar que se envíen comandos no autorizados al dispositivo. Este artículo, el tercero de una serie de tres partes, explora diferentes enfoques para proteger las aplicaciones web y móviles que procesan datos de dispositivos IoT. parte 1 y parte 2 Hemos esbozado un enfoque detallado para proteger sus dispositivos y proteger las comunicaciones entre sus dispositivos y redes.

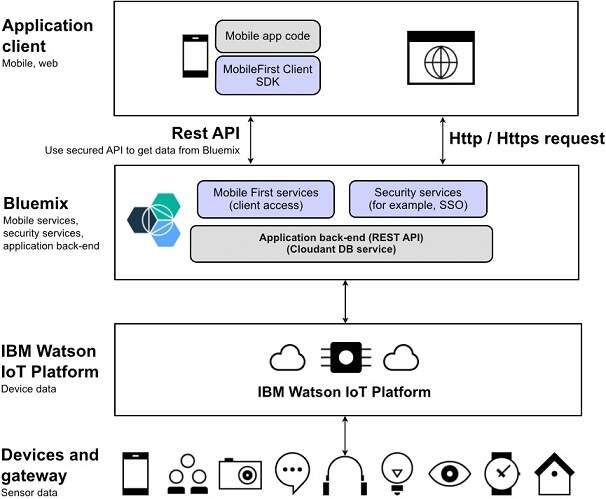

La figura 1 muestra el enfoque descrito en este artículo. Los clientes móviles y web cuentan con mecanismos de seguridad específicos para garantizar que solo los usuarios autenticados puedan acceder a su aplicación. El núcleo de la lógica de la aplicación reside en un servicio de back-end basado en Bluemix. Esta lógica de aplicación recupera datos de IBM Watson IoT Platform (utilizando las API de Watson IoT Platform protegidas), analiza los datos y envía comandos a los dispositivos de control.

Este artículo asume que comprende cómo desarrollar e implementar aplicaciones Bluemix. Si aún no está familiarizado con Bluemix, Ruta de aprendizaje de fundamentos de DeveloperWorks BluemixEste artículo no proporciona instrucciones paso a paso sobre cómo desarrollar aplicaciones web o móviles. Solo describe cómo agregar funciones de seguridad a su aplicación web o móvil.

Proteja los datos de IoT recibidos por su aplicación

La aplicación de servidor de demostración de seguridad de IoT creada para este artículo se suscribe a los datos de eventos de Watson IoT y conserva los datos recibidos en una base de datos de Cloudant. Cuando la aplicación del servidor de demostración de IoT Security conserva datos, como cargas útiles de dispositivos IoT, cifra algunos de los atributos confidenciales de los datos almacenados. La carga útil está en formato JSON y se almacena en la base de datos de Cloudant en formato cifrado AES. Descifrado al recuperar usuarios autorizados. Este cifrado y descifrado es transparente para el usuario.

Acceso seguro a la plataforma Watson IoT

Cuando agrega el servicio de la plataforma de Internet de las cosas a Bluemix, se generan credenciales de acceso como las que se muestran a continuación para su aplicación, y estas credenciales permiten el acceso a IBM Watson IoT Platform.

Es fácil suscribirse a eventos y actualizaciones de estado de Watson IoT Platform, como se muestra en el siguiente fragmento de código.

Con este código, cada vez que se recibe un evento de IoT, el evento y la carga útil asociada se insertan en la base de datos de Cloudant.

Cifrado de datos en bases de datos Cloudant

Las instancias dedicadas de Cloudant admiten el cifrado de atributos de datos cuando se almacenan datos en la base de datos, pero los servicios de Cloudant específicos de Bluemix aún no admiten el cifrado. Sin embargo, puede implementar un enfoque de cifrado personalizado para garantizar que los datos confidenciales del dispositivo estén protegidos.